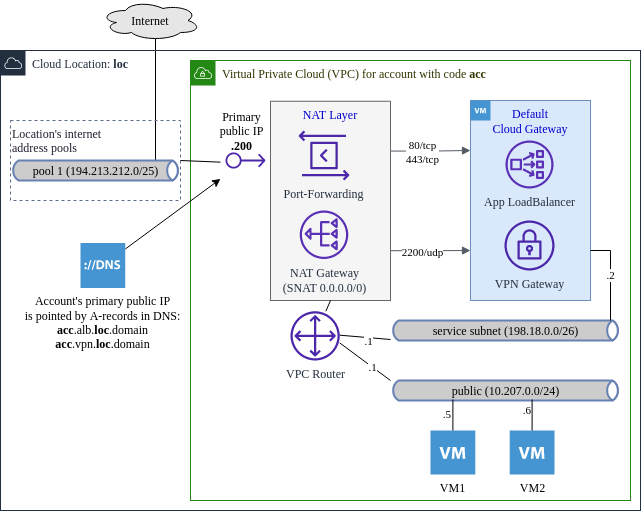

Общая информация о сетевых сервисах в облачном аккаунте

Ресурсы VPC

Виртуальные серверы, создаваемые в сервисе Compute по умолчанию получают динамический IP-адрес с использованием протокола DHCP. Эти IP-адреса выдаются из сетей VPC.

Virtual Private Cloud (VPC) — это набор выделенных облачных сетей, подключенных к виртуальному маршрутизатору. Эти облачные сети используются для размещения виртуальных машин сервиса Compute.

VPC позволяет создавать безопасные и удобные в управлении виртуальные сети, а также определять маршруты к внешним сетям.

После регистрации нового облачного аккаунта пользователям аккаунта предоставляются по умолчанию следующие VPC ресурсы:

- Виртуальный маршрутизатор (VPC Router)

- Публичный IP-адрес, настроенный в режиме Source-NAT (для исходящего интернета)

- Маршрут по умолчанию (0.0.0.0/0) для доступа в Интернет

- Базовые сети, подключенные к VPC Router – (обычно не менее одной 10.207.X.0/24)

- Сервисная сеть также подключена к VPC Router (обычно 198.18.0.0/26)

Также аккаунт получает ресурсы ALB/VPN/DNS:

- CloudGateway ВМ в сервисной сети;

- Port-Forwarding для портов: 80/tcp, 443/tcp, 2200/udp, которые отправляют трафик на CloudGateway по умолчанию;

- Firewall (известный также как Network Security Group), который открывает порты 80/tcp, 443/tcp и 2200/udp на CloudGateway;

- Firewall NSG Default, который открывает исходящий трафик для каждой виртуальной машины в учетной записи;

- Зоны DNS: acc.cmp.LOC.icdc.io, acc.vpn.LOC.icdc.io.

Публикация сервисов в Интернет

По умолчанию, после создания виртуального сервера в Compute, доступ к этому серверу напрямую из сети Интернет закрыт. Для публикации виртуальных серверов в Интернет используются функции:

- Load balancer - балансировщик нагрузки, работает на уровне L7 OSI, используется для публикации HTTP/HTTTPS приложений

- Port Forward - NAT, разрешает проброс любого порта виртуального сервера на любой порт публичного IP-адреса аккаунта, используется для публикации всех прочих приложений в сеть Интернет. Работает на уровне L4 OSI.

ВАЖНО: По умолчанию порты 80, 443, 2200 публичного IP-адреса уже заняты службами Load balancer и VPN. Для публикации сервисов в Port Forwarding можно использовать любые другие порты. Если не планируется использовать Load balancer и VPN, то порты можно использовать.

Для получения доступа к серверу с целью администрирования, разработки и настройки рекомендуется использовать подключение VPN к облачным VPC сетям. После подключения к VPN все серверы будут доступны по внутреннему IP-адресу без ограничений.

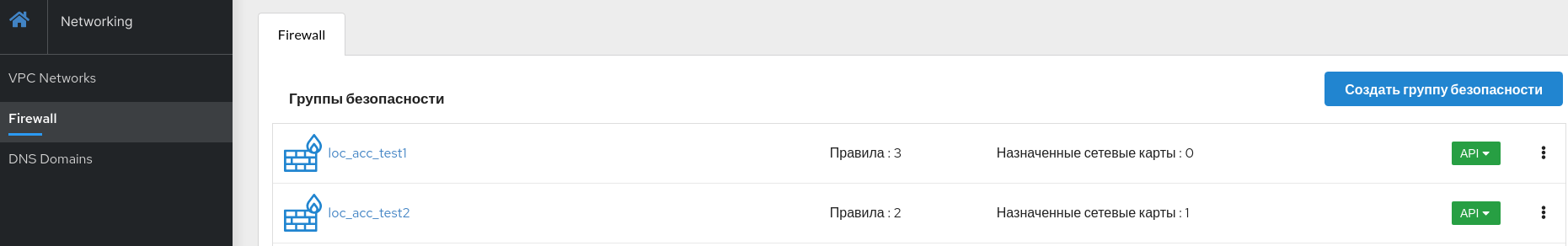

Firewall

Вкладка Firewall отображает информацию о группах безопасности и позволяет изменять их настройки.

Группа безопасности - это виртуальный брандмауэр, который при помощи настроенных правил безопасности защищает доступ к виртуальным машинам, находящихся в сети.

Чтобы посмотреть более подробную информацию, нажмите на строку группы безопасности, после чего информация о ней откроется в новом окне. Здесь содержатся данные о сетевых интерфейсах виртуальных машин, входящих в группу безопасности, и правилах безопасности, которые на них распространяются.

Чтобы добавить новую группу безопасности, нажмите кнопку Создать группу безопасности, заполните поля и нажмите Сохранить.

Добавленная группа появится в списке, где для неё можно назначить ВМ и добавить правила безопасности.

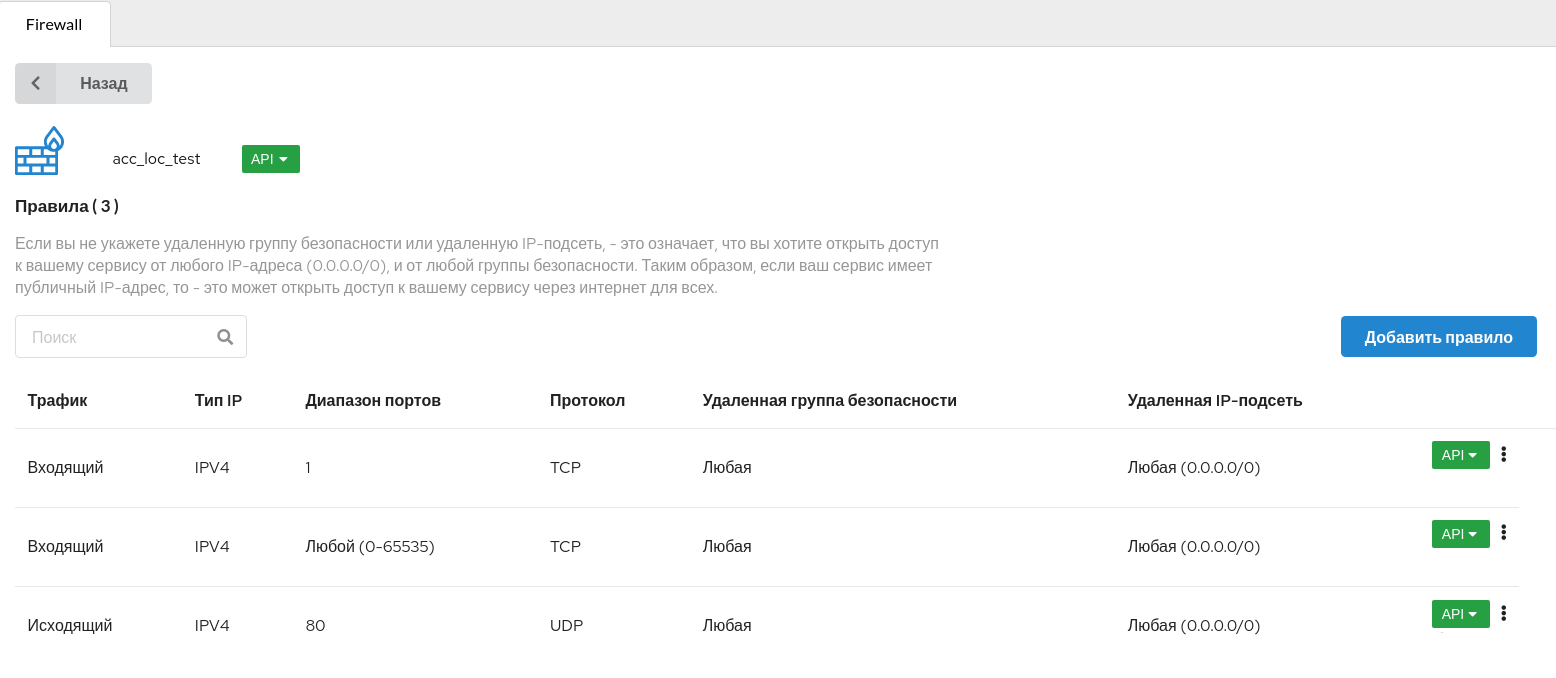

Правила безопасности

В блоке Правила отображаются созданные для группы правила безопасности и их параметры:

Трафик- направление потока данных через порт (входящий/исходящий)Тип IP- тип IP-адресаДиапазон портов- диапазон IP-адресов, через которые разрешён трафикПротокол- тип протокола передачи данных через портУдалённая группа безопасностиУдалённая IP-подсеть

Чтобы добавить новое правило безопасности, нажмите Добавить правило, после чего заполните поля появившегося диалогового окна и нажмите Сохранить.

После этого новое правило появится в списке и будет действовать для всех ВМ, назначенных к данной группе.

Через меню действий в правой части строки правила можно изменить его настройки или удалить.

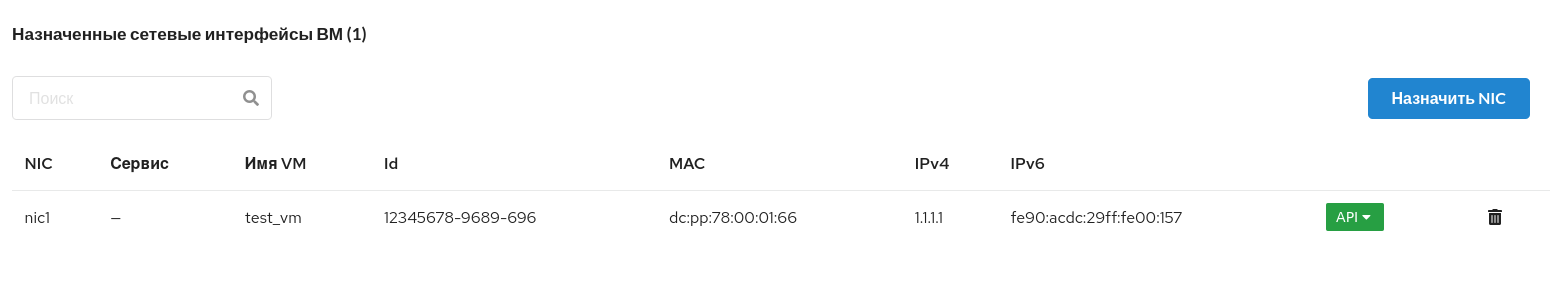

После создания правил безопасности нужно добавить сетевые интерфейсы виртуальных серверов, на которые созданное правило будет действовать. Это выполняетс я с помощью кнопки Назначить NIC.

В блоке Назначенные сетевые интерфейсы ВМ показано общее количество виртуальных машин, включённых в группу безопасности, и их параметры:

Полезные ссылки

Документация: VPC Ресурсы

Документация: VPC Сети

Документация: Firewall