VPN

VPN - это сетевой сервис, обеспечивающий безопасный удаленный доступ к ресурсам облачного аккаунта с использованием технологии виртуальных частных сетей (Virtual private network, VPN).

Основной сценарий использования сервиса - предоставление администраторам и разработчикам доступа к облачным серверам без необходимости публикации серверов в Интернет.

Для подключения VPN используется протокол и клиентское ПО Wireguard.

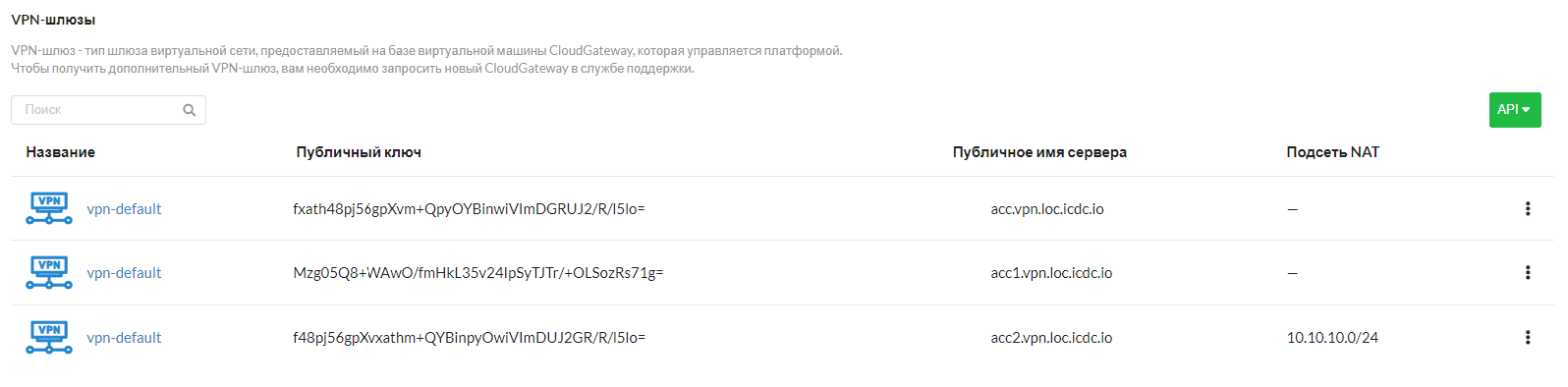

VPN шлюзы

Во вкладке VPN отображается список VPN-шлюзов.

По умолчанию в каждом облачном аккаунте есть один VPN шлюз с названием vpn-default. Для большинства задач этого достаточно, при необходимости можно создать более одного VPN-шлюза через техническую поддержку.

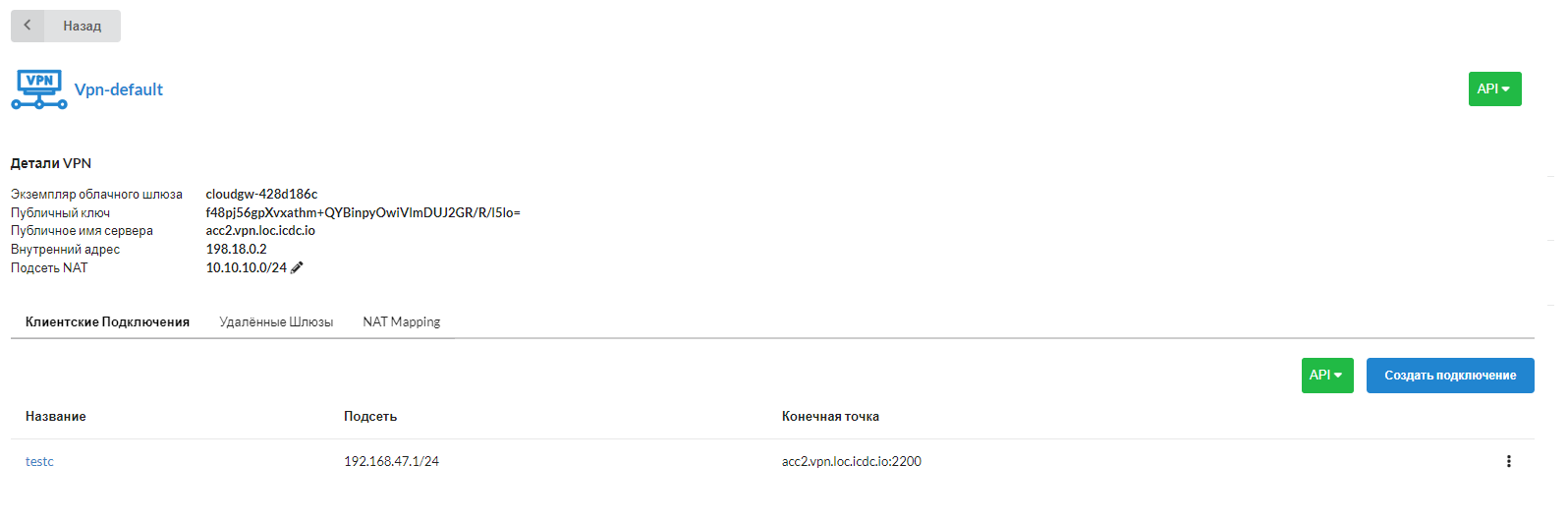

Для каждого шлюза в разделе Детали VPN указаны основные характеристики:

Экземпляр облачного шлюза– инстанс Cloud Gateway, в котором запущен шлюзПубличный ключ- публичный ключ WireguardПубличное имя сервера- название_аккаунта.vpn.название_локации.icdc.ioВнутренний адрес- адрес шлюза во внутренней инфраструктуре, нужен для настройки внутренних маршрутов

(Например, если через Cloud Gateway нужно отправить трафик в другую локацию, то нужно знать внутренний IP-адрес Gateway)Подсеть NAT- опциональное значение, дополнительная подсеть, для IP-адресов которой делается трансляция ее адресов во внутренние IP-адреса виртуальных машин

Пользователь может редактировать название VPN-шлюза и Подсеть NAT при помощи бокового меню.

Клиентские подключения

Пользователь может опеределить одно или несколько клиентских подключений (например, для разных групп пользователей). В клиентском подключении пользователь должен указать подсеть (и IP-адрес VPN Gateway в ней), которая будет использоваться для выделения IP-адресов клиентским устройствам. Эта подсеть не должна пересекаться с существующими подсетями VPC и подсетями на клиентских устройствах.

Во вкладке Клиентские подключения отображаются:

Название подключения- используется для генерации названия сетевых подключений VPN и NIC на клиентском устройствеПодсеть- диапазон IP-адресов, из которого будут выделяться IP-адреса подключаемым устройствамКонечная точка– публичный Endpoint, к которому происходит VPN-подключение

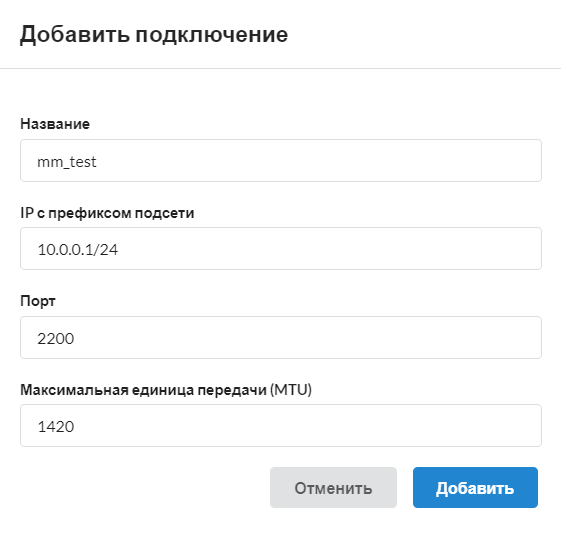

Добавление клиенского подключения

Добавление подключения возможно при нажатии на соответствующую кнопку.

Для добавления подключения нужно указать:

Название подключенияIP c префиксом подсети- IP-адрес VPN Gateway в подсети клиентского подключения

Обычно указывается первый IP-адрес подсети, например: 10.0.0.1/24Порт- UDP-порт на публичном IP-адресе.

Рекомендуем использовать порт 2200/udp, так как он преднастроен и разрешенМаксимальную единицу передачи (MTU)- рекомендуемое максимальное значение - 1420

Нажать Добавить.

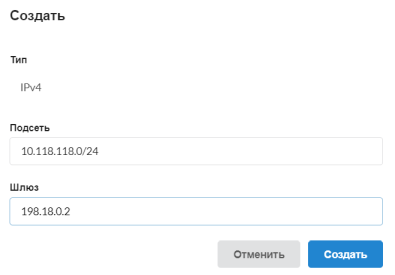

Добавление маршрута до VPC Network

После создания клиентского подключения в разделе VPC Networks сервиса Networking во вкладке Маршрутизация пользователю необходимо добавить новый маршрут (кнопка Создать) до выбранной подсети через внутренний адрес VPN Gateway (обычно 198.18.0.2).

В разделе Networking перейдите на вкладку VPC Networks, выберите вкладку Маршуртизация, нажмите Создать.

Заполните поля:

Подсеть- укажитеПодсеть устройствклиентского подключенияШлюз- укажитеВнутренний адрес VPN Gateway, обычно это198.18.0.2

Добавление устройства

Устройства - это конечные клиентские компьютеры. на которых установлен клиент Wireguard, и с которыз пользователь инициирует VPN-подключение. Для каждого уникального клиента должно быть создано соответствущее устройство.

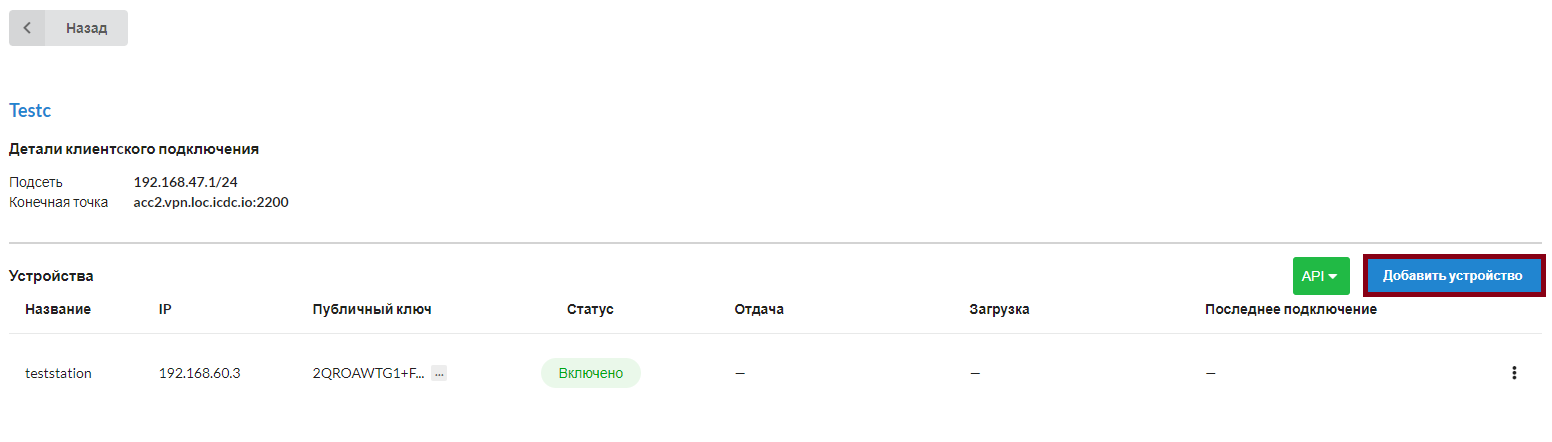

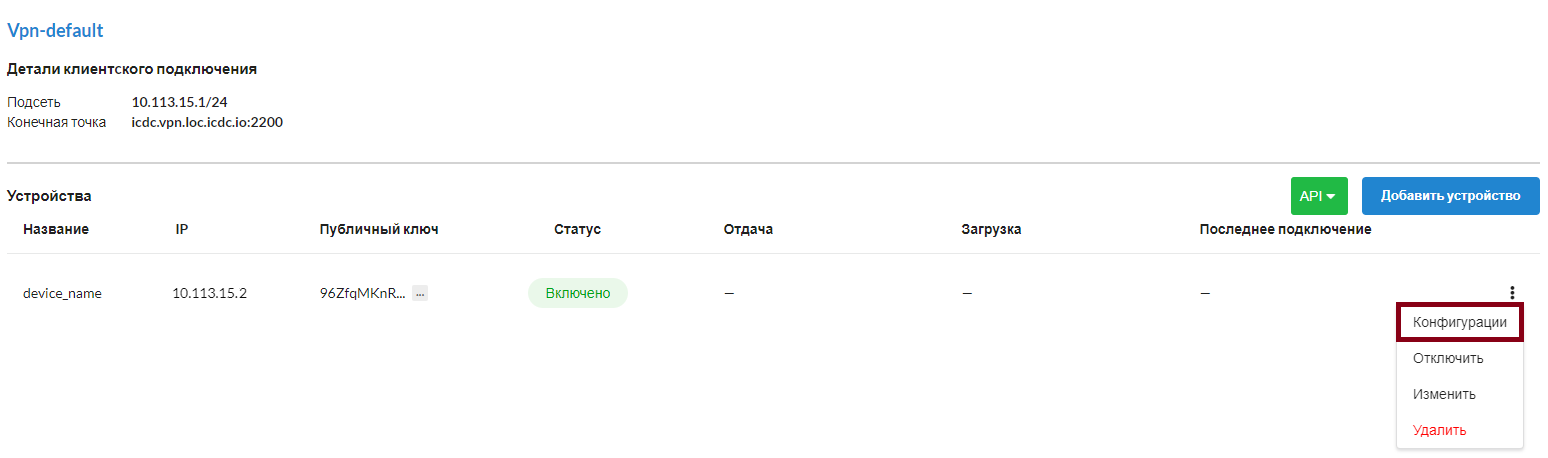

При нажатии на название Клиентского подключения пользователь попадает на страницу с Деталями , где может добавить устройство(а) к подключению, нажав на соответствующую кнопку.

Нажмите кнопку Добавить устройство

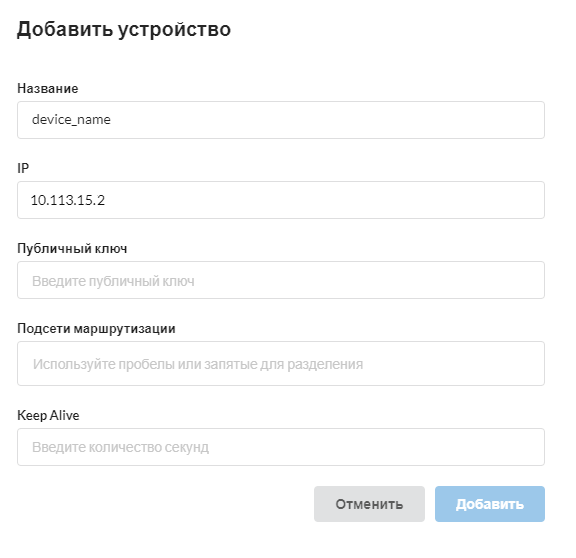

Для добавления устройства нужно указать:

НазваниедевайсаIP-адрес устройства, который генерируется на основе IP-адреса подсети клиентского подключенияПубличный ключ, который генерируется на устройстве при создании нового подключения в ПО Wireguard. Ключ должен быть предоставлено конечным пользователем. Процедуры генерации ключ описана в разделе Добавление устройства- `Подсети маршрутизации (опционально) - используется только, если устройством является VPN-шлюз удаленной локации

Здесь указываются подсети, которые нужно маршрутизировать c удаленной локации, чтобы трафик с удаленных сетей доходил до сетей текущего аккаунта Keep Alive(опционально) - интервал времени, в течение которого посылается пакет, поддеживающий соединение к UDP-порту устройства. Сетевой файервол, за которым находится пользовательское устройство, закрывает неиспользуемые соединения через определенный интервал (обычно 30 сек.), поэтому распространенное значение 25 сек

Нажать Добавить.

Настройка подключения

Для подключения к VPN на компьютере пользователя должно быть установлено ПО Wireguard Client.

Примечание: Далее приводится пример настройки ПО Wireguard в ОС Windows. Для других ОС действия могут отличаться, при этом общая логика остается та же.

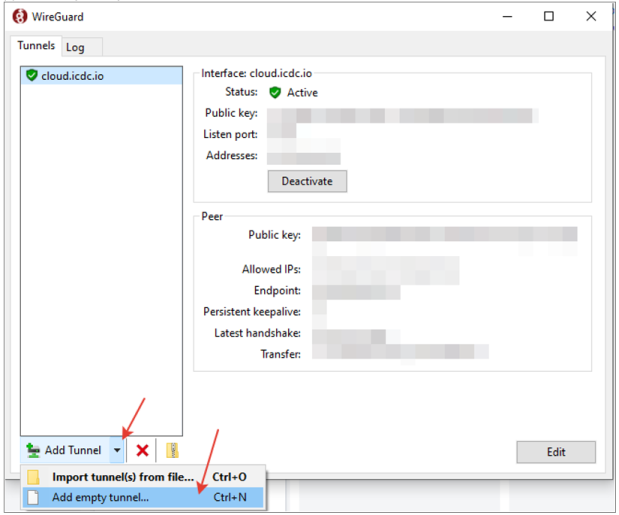

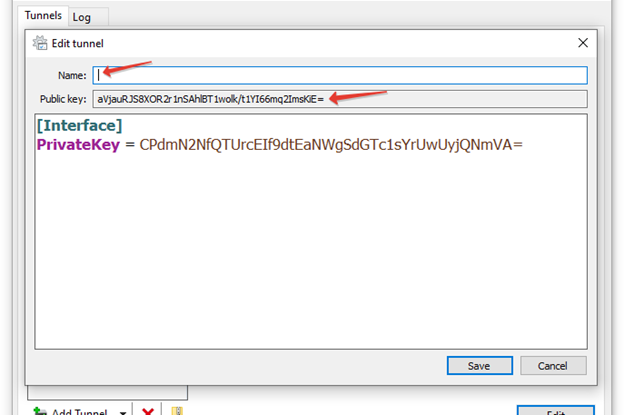

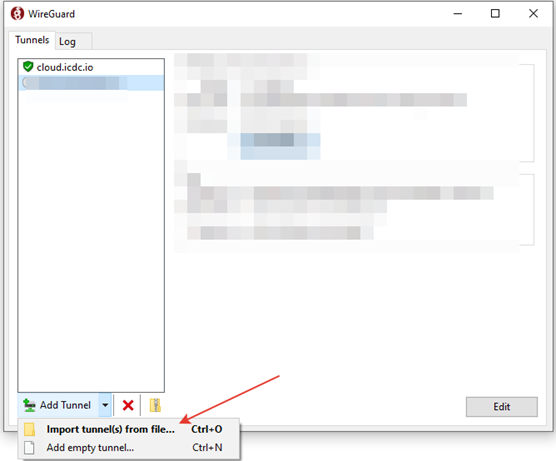

В клиенте создайте пустой туннель:

Укажите имя туннеля (пробелы не допустимы), скопируйте Public Key. Сохраните туннель нажав кнопку Save.

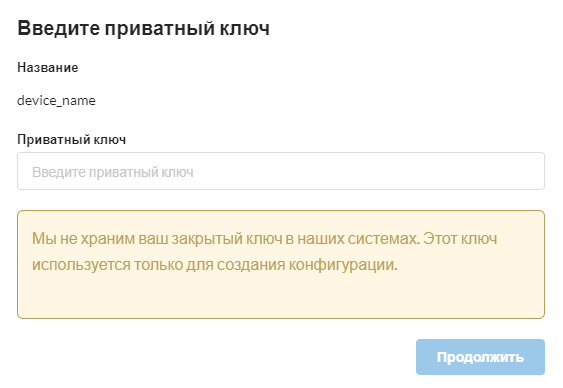

Теперь нужно создать конфигурационный файл, чтобы активировать VPN подключение на устройстве. В разделе VPN выберите шлюз, подключение и устройство созданное на предыдущем этапе. В боковом меню устройства нажмите Конфигурации.

В открывшемся окне введите приватный ключ клиента Wireguard, сохраненный ранее, нажмите Продолжить.

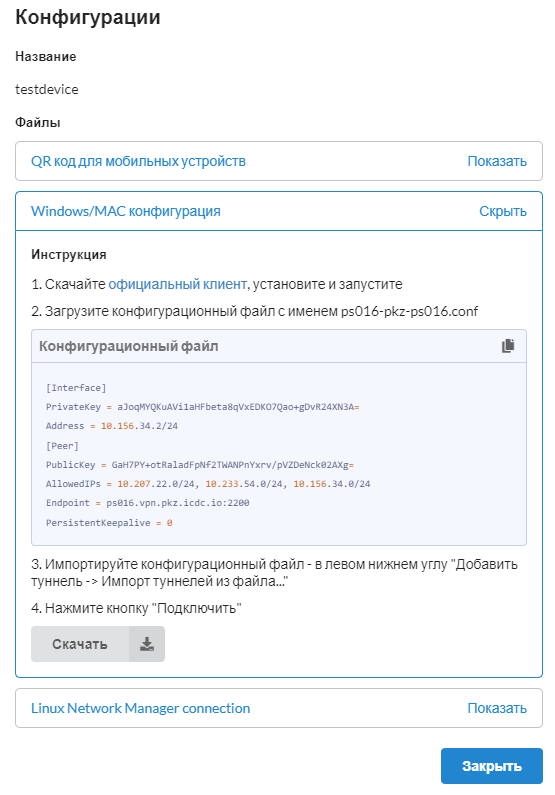

Система сгенерирует конфигурационный файл, в открывшемся окне будет предложены инструкции по покдлючению для различных ОС.

Следуйте инструкции системы, импортировав полученный конфигурационный файл в клиент Wireguard. Предварительно удалите только что созданный туннель.

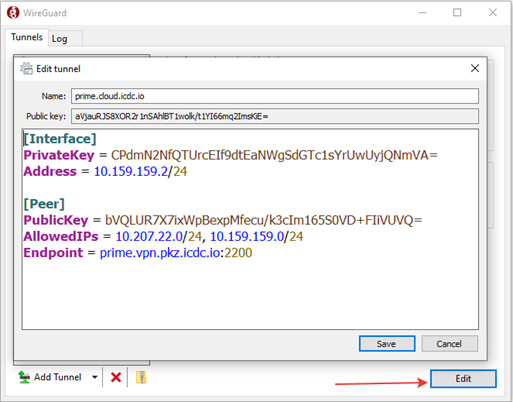

Или внесите конфигурацию вручную, скопировав ее из интерфейса системы. Нажмите кнопку Edit в ранее созданном туннеле в Wireguard, и в появившемся окне вставьте скопированную конфигурацию. Сохраните туннель, нажав кнопку Save.

Подключение к VPN Prime Cloud

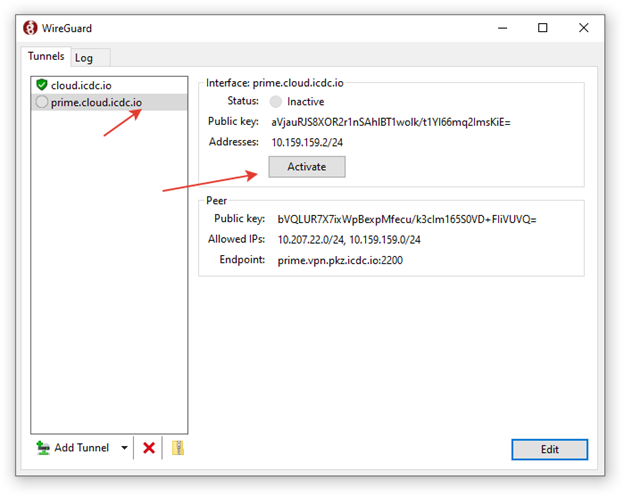

Для подключения к VPN в клиенте Wireguard выберите нужный туннель и нажмите Activate.

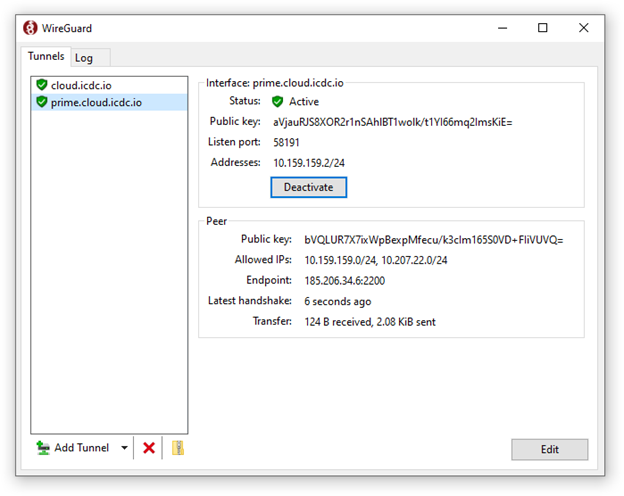

Статус туннеля станет активным и вы можете подключаться к серверам.

Примечание: Проверить успешность подключения устройства к VPN можно запустив команду ping с указанием адреса VPN шлюза в подсети клиентского подключения:

ping 10.113.15.1

Дополнительные возможности

Сервис VPN в Prime Cloud также поддерживаем пиринговые (удаленные) шлюзы и трансляцию сетевых адресов (NAT).

Добавление удаленного шлюза позволяет быстро интегрировать сети аккаунта, расположенные в разных удаленных локациях.

Также может использоваться для подключения сетей аккаунта к удалённому VPN-серверу Wireguard, например, установленному в офисе (филиале) заказчика.

Документация: Настройка пирингового шлюза

Трансляция сетевых адресов (NAT) позволяет осуществлять замену IP-адресов из свободного IP-диапазона NAT-подсети в IP-адрес виртуальных машин, находящихся в немаршрутизируемых облачных подсетях аккаунта. Это может понадобиться, если устройство клиента уже имеет пересекающиеся диапазоны IP-адресов.

Документация: NAT mapping

Полезные ссылки

Документация: VPN Gateway

Документация: Добавление VPN Wireguard подключения

Документация: Маршрутизация VPC

Документация: Настройка пирингового шлюза

Документация: NAT mapping

Wireguard